在 Telegram 群聊看見的一個木馬軟體,直接就是一個壓縮包包著 exe 軟體,我之前看見的木馬程式並沒有這麼明顯,基本上大部分人看見這些都會知道是木馬檔案,但是還是有人會被誘惑點擊或者比較單純的朋友。

並且我查看了這個人的資料,有開通大會員並且個人說明是收款地址已變更,打款前請先確認。

應該是一位被這個程式盜號的朋友。

木馬樣本:Google 網盤

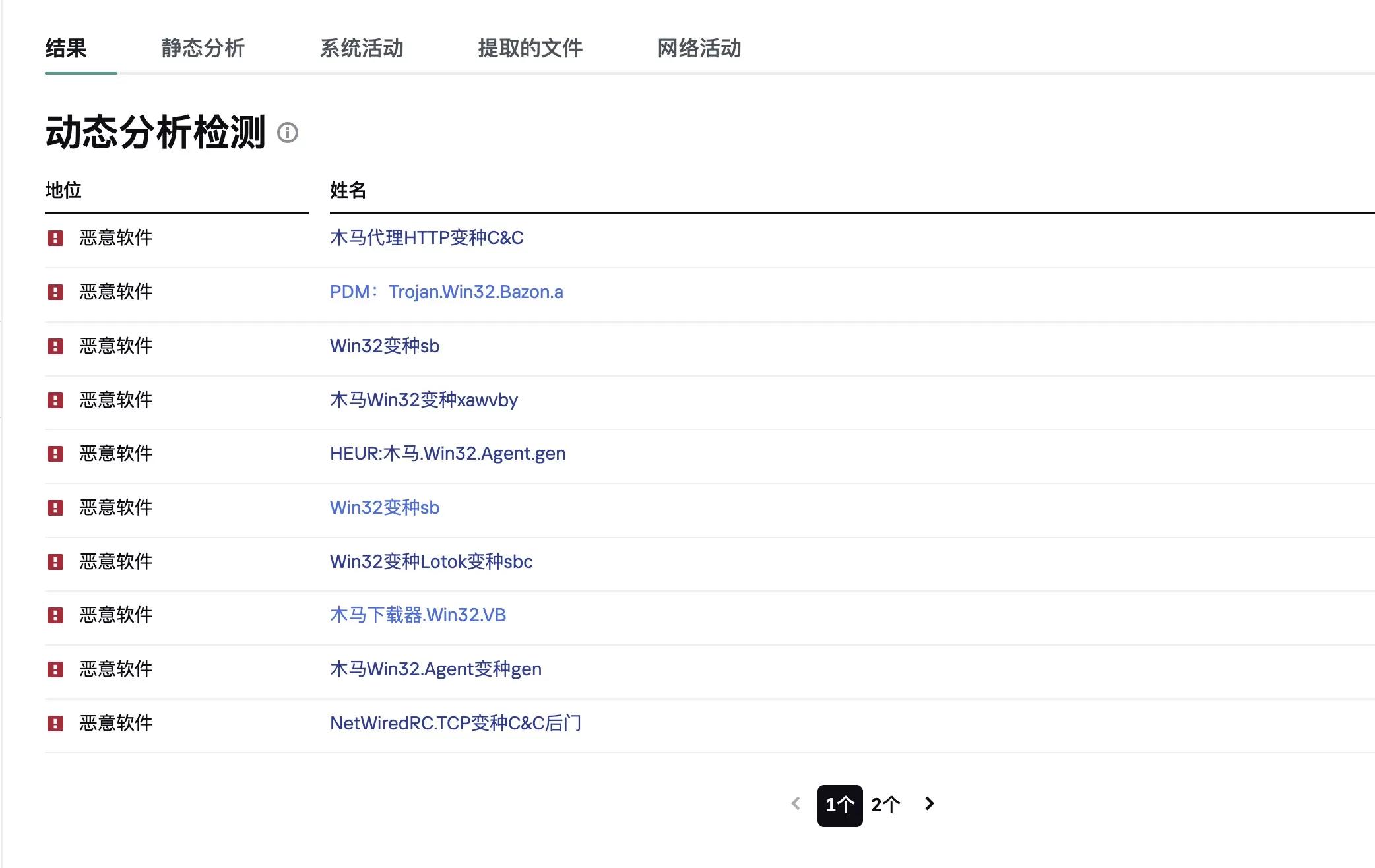

哈勃分析:https://habo.qq.com/file/showdetail?pk=ADcGb11qB2cIOVs6U2I%3D

Kaspersky(卡巴斯基):https://opentip.kaspersky.com/C667BE786A5A67A74331E1FA7E2CEF2BC33B55739AD31B5456A3697623C6BACF/results?tab=upload

從上面的截圖我們就能看見百分百是一個木馬檔案毋庸置疑,其中最主要的功能就是以電子方式監視使用者活動(攔截鍵盤輸入、截取螢幕截圖、捕獲活動應用程式列表等)收集的資訊通過各種方式發送給黑客,並且通過各種手段來防止程式被發現和能完全控制電腦的檔案。

但是這個程式我想但凡安裝殺毒軟體都能檢測出來吧,我用火絨安全掃描了一下就發現了危險!

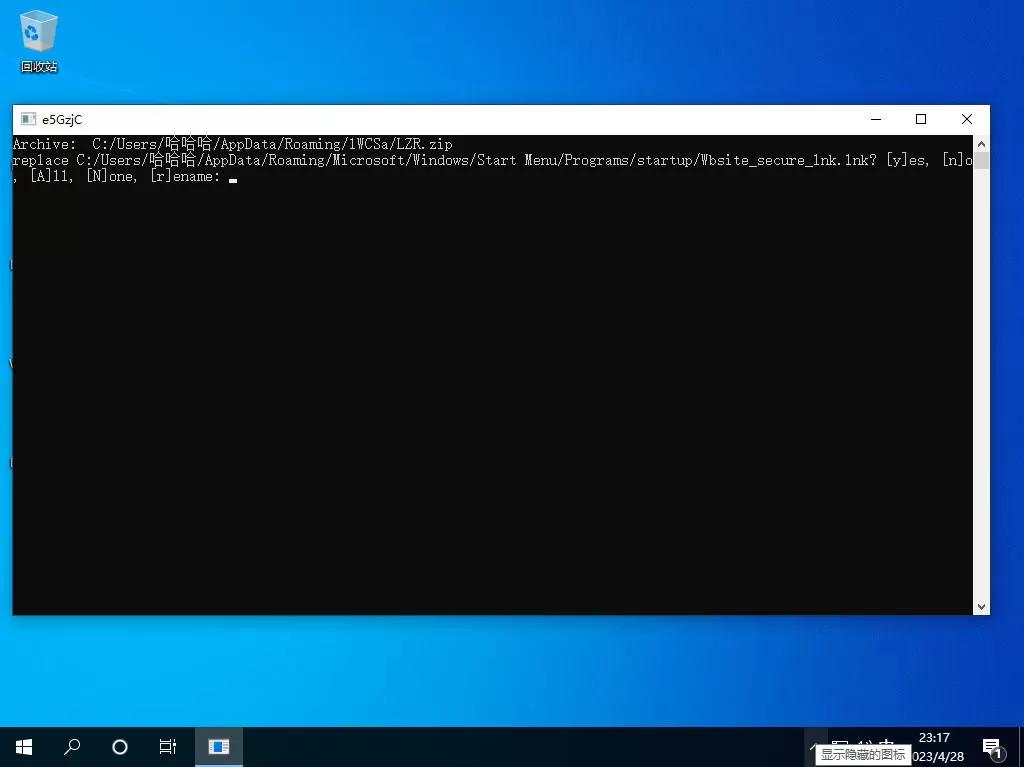

然後我開了虛擬機去抓包這個軟體的活動範圍,不是很懂技術別笑話。

首先打開軟體什麼顯示都沒有,後臺運行了一會就關閉了,這個時候向 note.youdao.com:443 和 bucket-ynote-online-cdn.note.youdao.com:443 發送請求。

這裡我直接是開的 clash for windows 的 tun 模式,在 clash 客戶端看的。

因為我要保障自己的 IP 不被洩露,並且在虛擬機做系統代理可能不會被遵循。

然後會出現一個彈窗,我不知道是幹什麼用的,會在使用者目錄生成一個 exe 檔案。

我把 exe 檔案上傳到了 Kaspersky(卡巴斯基):[https://opentip.kaspersky.com/C9A1C52F5F5C8DEEF76B8E989C6A377F00061FA369CBD1CEE7F53F8F03295F5C/results?tab=upload]((https://opentip.kaspersky.com/C9A1C52F5F5C8DEEF76B8E989C6A377F00061FA369CBD1CEE7F53F8F03295F5C/results?tab=upload) 並沒有發現什麼問題!

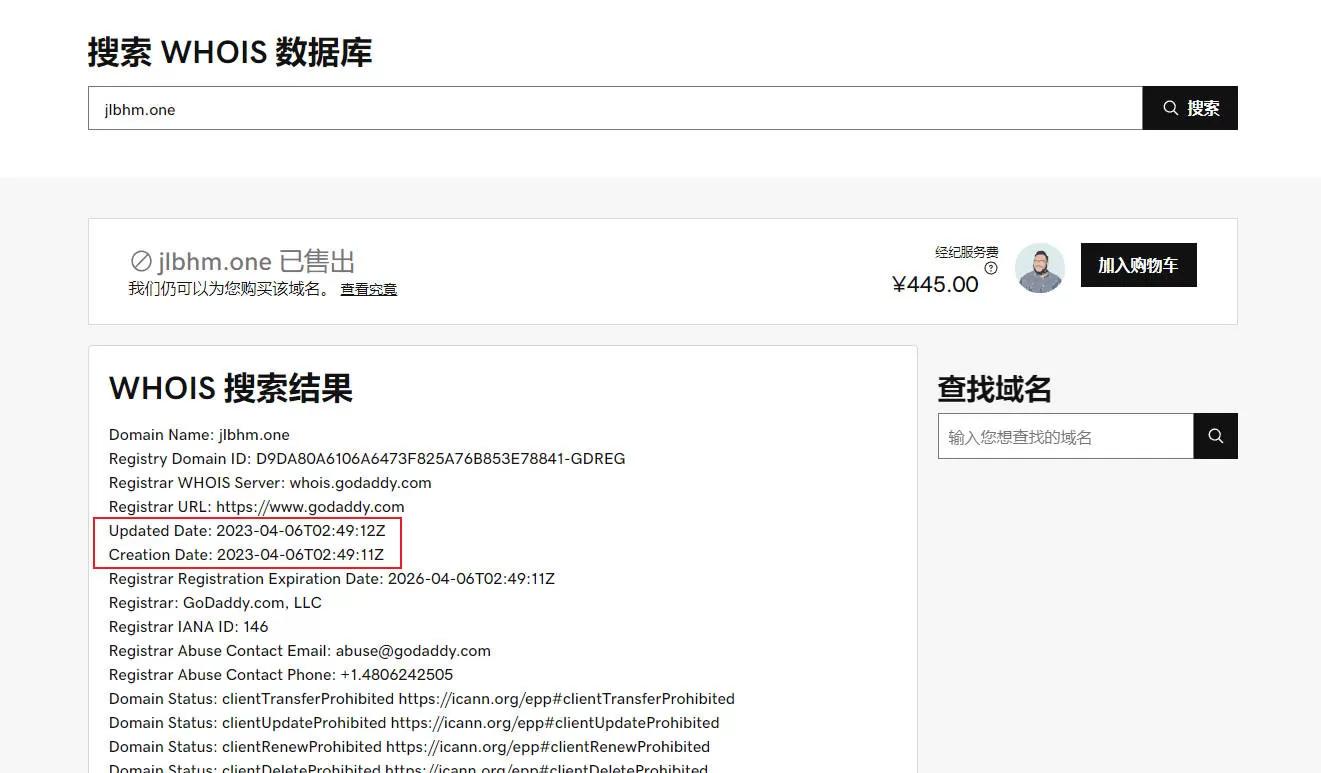

然後我發現它總是會向兩個地址發送請求,38.45.120.226:7076 和 jlbhm.one:5688,我查詢了這個域名是最近才註冊的。

並且 jlbhm.one 域名並沒有解析,而且 38.45.120.226:7076 是一直在連接中的,jlbhm.one:5688 是連接一下然後斷開然後再連接。

我用站長工具去 ping 了一下這個 IP:https://ping.chinaz.com/38.45.120.226 結果你猜怎麼著?

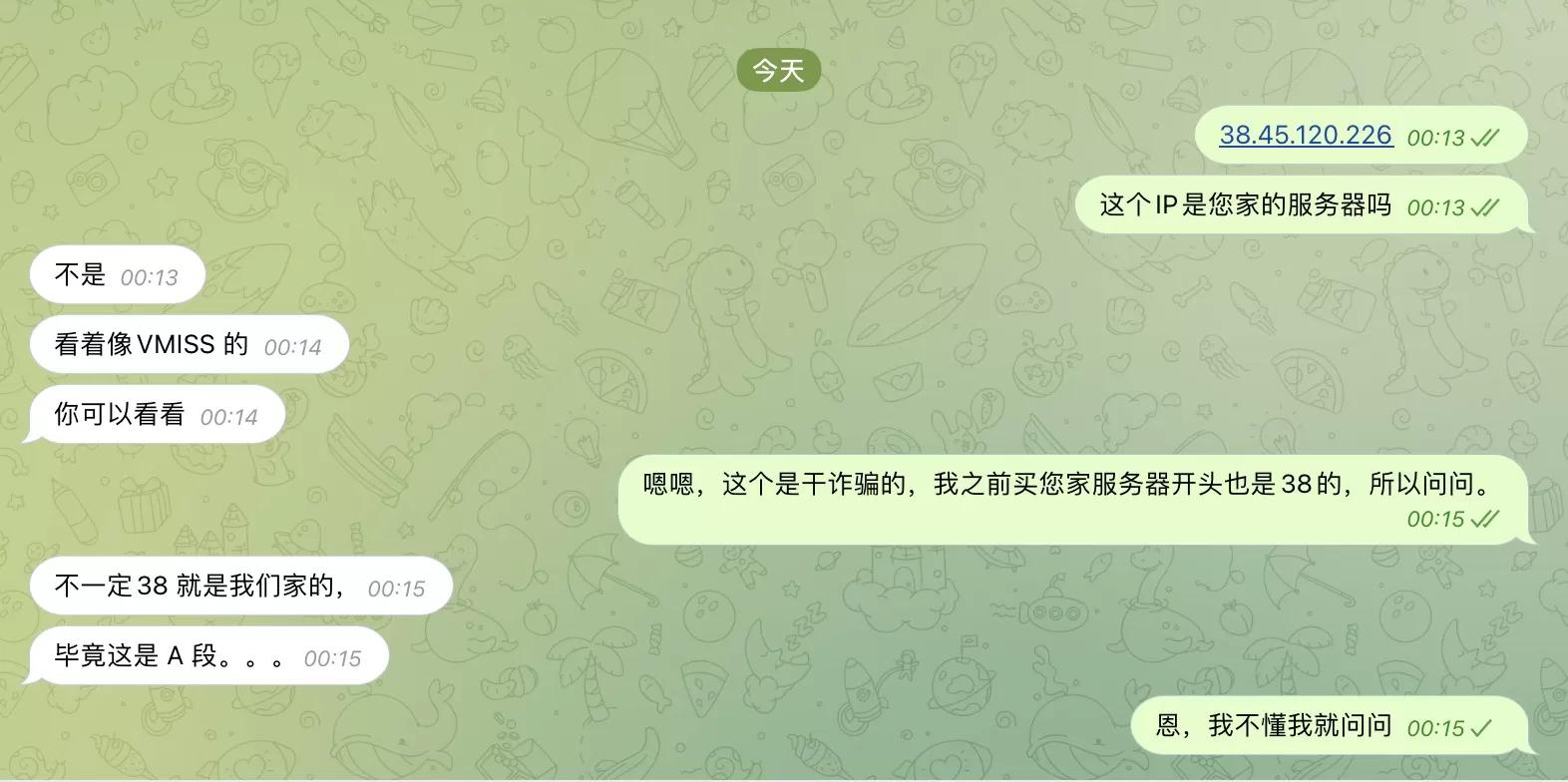

IP 顯示中國香港 Cogent,並且我看到了這個 38 開頭的 IP,我就感覺特別熟悉。我想了一想原來是我在 YouTube 之前看見別人推薦了一個香港 cmi 的伺服器,那個時候我購買了一台 IP 也是 38 開頭的,基本上它家的香港 cmi 也是 38 開頭的,並且站長工具 ping 過去也是中國香港 Cogent。

找到這個站長的聯繫方式,諮詢出下面的內容:

好了,事情到這裡也就結束了,因為我對這些也不是很懂只是剛好很久沒有折騰了並且部落格也好久沒有更新了,就瞎折騰了一下。